RBAC

VDC 리소스에 대한 역할 기반 액세스 제어를 구성합니다.

소개

온프레미스든 클라우드든 모든 데이터 센터의 중요한 부분은 ID를 관리하는 것입니다. 이 랩 섹션에서는 가상 데이터 센터에서 ID를 관리하는 두 가지 주요 메커니즘인 Azure Active Directory(AAD)와 역할 기반 액세스 제어(RBAC)를 살펴보겠습니다. Azure AD를 사용하여 사용자와 그룹을 만든 다음 RBAC를 사용하여 이러한 그룹에 대한 리소스에 대한 역할과 액세스를 할당합니다.

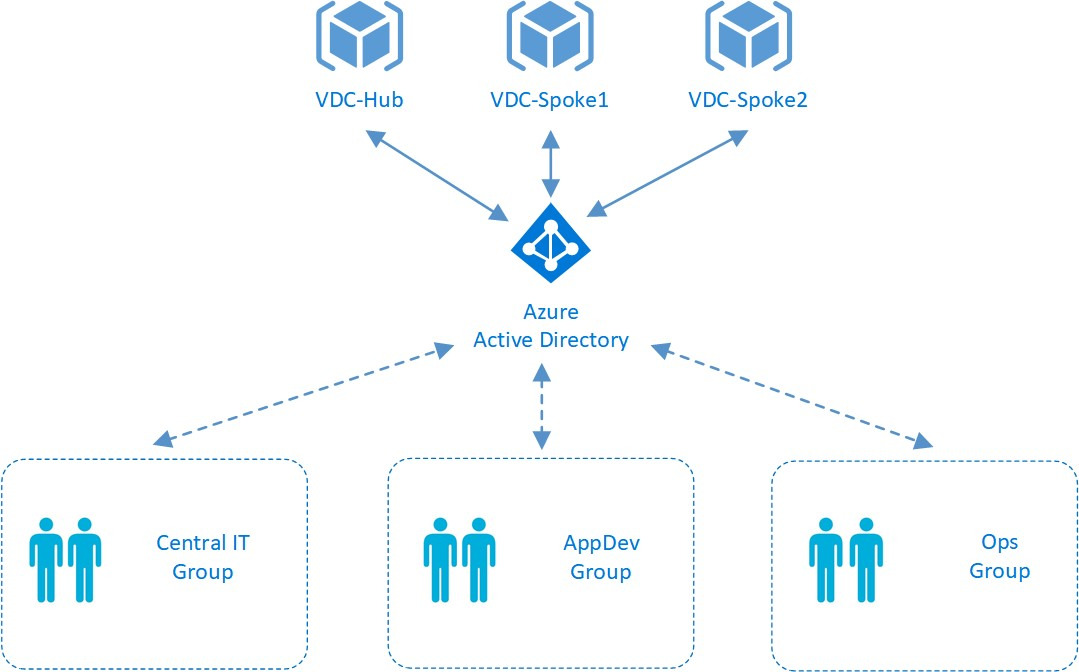

이 랩에서는 그림 25에 표시된 것처럼 세 개의 사용자 그룹을 생성합니다.

그림 25: VDC Lab 사용자 및 그룹

그룹은 다음과 같은 권리를 갖습니다.

- 중앙 IT 그룹은 네트워크 및 보안 구성 요소에 대한 전반적인 책임을 지기 때문에 허브 리소스에 대한 전체 제어권을 가져야 하며 스포크에 대한 네트워크 기여자 액세스 권한도 가져야 합니다.

- AppDev 그룹은 스포크 리소스 그룹의 컴퓨팅 리소스에 대한 책임이 있으므로 가상 머신 에 대한 기여자 역할을 가져야 합니다. AppDev 그룹의 사용자는 허브의 리소스를 보고 싶어하지만 구성하고 싶어하지는 않습니다.

- 운영 그룹 은 프로덕션에서 작업 부하를 관리할 책임이 있으므로 스포크 리소스 그룹에 대한 전체 기여자 권한이 필요합니다.

먼저 여러 사용자와 그룹을 구성하는 것으로 시작하겠습니다.

사용자 및 그룹 구성

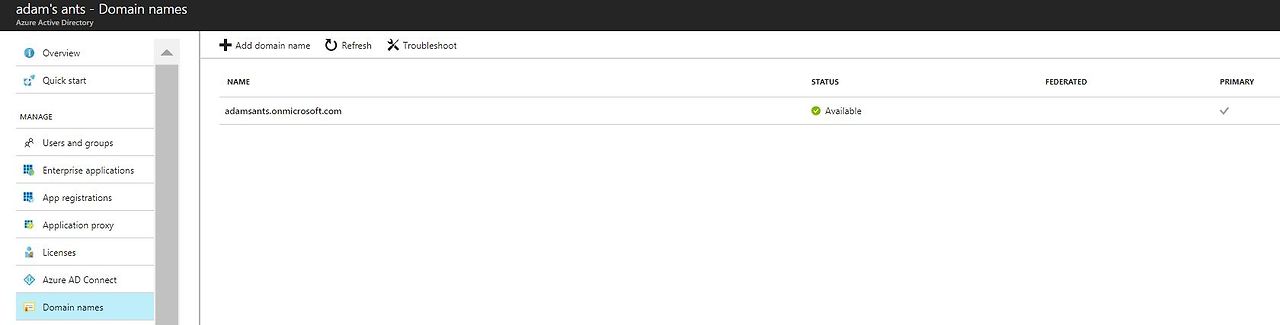

1) 시작하려면 Azure Portal에서 도메인 이름을 확인합니다. 포털 화면의 왼쪽에서 '모든 서비스'를 클릭한 다음 'Azure Active Directory'를 검색합니다. '도메인 이름'을 클릭하면 Azure AD 디렉터리에 할당된 도메인이 표시됩니다.

그림 26: Azure AD 도메인 이름

2) Azure CLI를 사용하여 세 명의 사용자(Fred, Bob, Dave)를 만듭니다. 사용자 주체 이름에서 자신의 도메인을 대체해야 합니다.

3) Azure CLI를 사용하여 세 개의 그룹(CentralIT, AppDev 및 Ops)을 만듭니다.

4) CLI를 사용하여 그룹에 사용자를 추가하려면 각 사용자의 개체 ID가 필요합니다. 이러한 ID를 얻으려면 다음 명령을 사용합니다. 각 사용자와 연관된 개체 ID를 기록해 둡니다.

다음은 이전 명령의 출력 예시입니다(이러한 개체 ID를 사용하지 마세요. 사용자의 개체 ID를 사용하세요!!):

5) 다음과 같이 개체 ID를 사용하여 각 그룹에 사용자를 추가합니다.

- 프레드 : CentralIT

- Bob : 앱개발자

- 데이브 : 옵스

Azure CLI를 사용하면 다음과 같이 이 작업을 수행할 수 있습니다.

리소스 그룹에 사용자 및 역할 할당

이제 사용자와 그룹이 준비되었으므로, 그룹을 리소스 그룹에 할당하여 이를 활용할 차례입니다. 또한 그룹이 주어진 리소스 그룹에 대해 어떤 액세스 권한을 가지고 있는지 확인하기 위해 역할을 할당합니다.

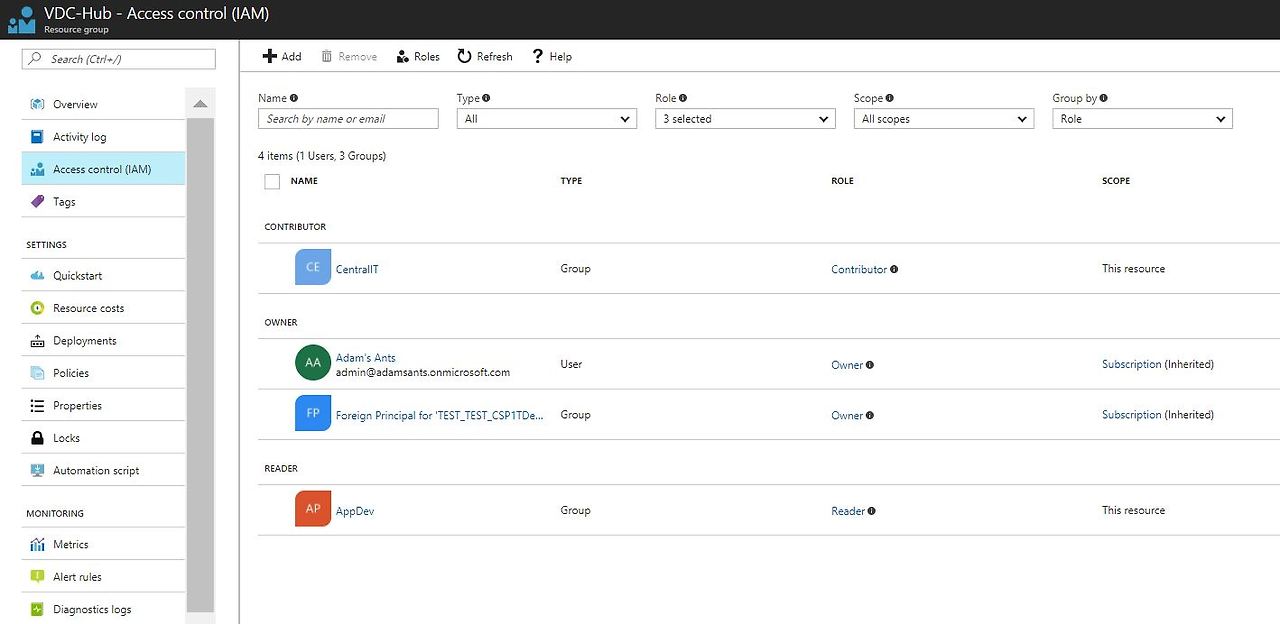

1) Azure Portal에서 'VDC-Hub' 리소스 그룹으로 이동한 다음 'IAM' 섹션으로 이동합니다.

2) 현재 로그인한 사용자(즉, 관리자)가 표시됩니다. 화면 상단에서 '추가'를 클릭한 다음 드롭다운 상자에서 '기여자' 역할을 선택합니다. 사용자 및 그룹 목록에서 'CentralIT' 사용자를 선택합니다. '저장'을 클릭합니다.

3) 다시 '추가'를 클릭하지만, 이번에는 '독자' 역할을 선택한 다음 '앱 개발자' 그룹을 선택합니다.

그림 27: 허브 역할 기반 액세스 제어

4) 'VDC-Spoke1' 리소스 그룹으로 이동하여 'IAM'을 선택합니다. '추가'를 클릭한 다음 'Virtual Machine Contributor' 역할을 선택합니다. AppDev 그룹을 추가합니다. 'VDC-Spoke2' 리소스 그룹에 대해 이 단계를 반복합니다.

5) 스포크 1과 2의 경우 '네트워크 기여자' 역할이 있는 CentralIT를 추가합니다.

6) 스포크 1과 2에 대해 '기여자' 역할이 있는 '운영' 그룹을 추가합니다.

사용자 및 그룹 액세스 테스트

이제 적절한 역할이 있는 리소스 그룹에 Azure AD 그룹을 할당했으므로 각 사용자의 액세스 권한을 테스트할 수 있습니다.

1) 개인 검색 창/시크릿 창(브라우저에 따라 다름)을 열고 Azure Portal(portal.azure.com)로 이동합니다.

2) Dave(dave@ domain .onmicrosoft.com) 로 포털에 로그인하고 비밀번호는 M1crosoft123입니다.

3) 리소스 그룹 보기로 이동합니다. Dave는 Ops 그룹의 일원이므로 Spoke 1 및 2 리소스 그룹을 완전히 볼 수 있지만 Dave는 Hub를 포함한 다른 리소스 그룹을 볼 수 없습니다.

4) 포털에서 로그오프한 다음 이번에는 Bob(bob@ domain .onmicrosoft.com)으로 다시 로그온합니다.

5) 리소스 그룹 보기로 이동합니다. Bob은 AppDev 그룹의 일원이므로 두 Spoke 리소스 그룹을 완전히 볼 수 있지만 VDC-Hub 그룹에는 읽기 액세스만 있습니다. VDC-Hub 그룹을 선택한 다음 'Hub_VNet'을 선택합니다. Bob은 Hub_VNet 리소스나 그룹 내의 리소스를 변경할 수 없습니다.

6) 포털에서 로그오프한 다음 다시 로그인합니다. 이번에는 Fred(fred@ domain .onmicrosoft.com)로 로그인합니다.

7) 'VDC-Spoke1' 리소스 그룹으로 이동합니다. 'Hub_VNet'을 선택합니다. Fred가 Hub_VNet 네트워크 리소스에 변경/추가 등을 할 수 있다는 점에 유의하세요(Fred가 Spoke 1 및 2 리소스 그룹에서 네트워크 기여자 역할을 하는 CentralIT 그룹의 일원이라는 점을 기억하세요). 그러나 Fred는 CentralIT 그룹에 이 리소스 그룹에서 가상 머신 기여자 역할이 없기 때문에 가상 머신 리소스를 볼 수 없습니다.

'인공지능,프로그래밍 > MS Azure' 카테고리의 다른 글

| Contributor & Resouce Policy Contributor(기여자 및 리소스 정책 기여자) (0) | 2025.04.05 |

|---|---|

| 기여자(Contributor) 역할의 의미 (0) | 2025.04.05 |

| Azure Active Directory (0) | 2025.04.05 |

| GitHub Codespaces (0) | 2025.04.03 |

| 조직 내 사일로? DevOps 스레드 (0) | 2025.04.03 |